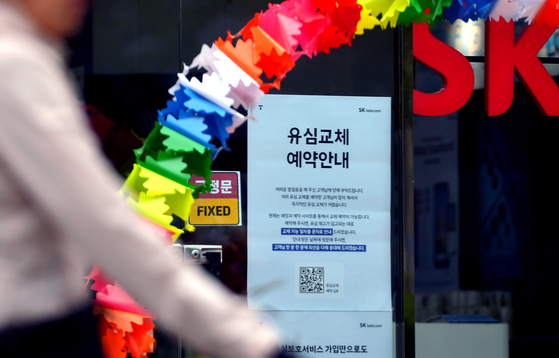

[시론] 제2의 SKT 유심 정보 해킹 사태 막으려면

해킹으로 2300여만 명 정보 유출

정부·기업·개인 등 체계적 대응

국가인증제도 전면 개편도 필요

정부·기업·개인 등 체계적 대응

국가인증제도 전면 개편도 필요

무엇보다 더 큰 위협은 해킹 자체보다 이런 사건이 일으키는 국민의 불안과 사회적 혼란 확산이라는 점을 잊지 말아야 한다. 2014년 한국수력원자력 해킹 사건도 단순 정보 탈취가 아닌 심리전의 목적으로 드러났던 것처럼 이번 사건도 사회적 신뢰를 흔들 수 있는 요소를 내포하고 있다.

우선 정확한 사실 확인이 제일 중요하다. 불확실한 피해 사례나 가짜 뉴스에 휘둘리기보다 과학기술정보통신부 등 정부의 공식 발표를 기준으로 삼아야 한다. 이번 사고로 유출된 정보만으로는 유심 복제 가능성은 크지 않다. 이는 마치 누군가가 항공권 예약 정보는 알아냈지만, 실제 비행기에 탑승하려면 필요한 신분증과 탑승권이 없는 상황에 비유할 수 있다.

이번 사건은 민간 통신사의 핵심 인프라가 언제든지 사이버 공격의 주요 표적이 될 수 있음을 분명히 보여줬다. 정부는 이번 사건을 계기로 국가 인증제도인 ‘정보보호 및 개인정보보호 관리체계(ISMS-P)’를 실제 위기 상황에 작동하는 실전형 인증체계로 전면 개편해야 한다.

SKT는 인증을 취득했음에도 해킹을 막지 못했고, 침해 사실을 인지하고도 신속 대응에 실패해 이 제도의 구조적 한계를 여실히 드러냈다. 현행 ISMS-P는 문서 중심의 평가에 머물러 있으며, 평가 기준을 모든 기관에 동일하게 적용하는 점이 한계다. 따라서 개선 방향의 핵심은 미국 등 선진국처럼 모의 해킹 등 실전대응 역량평가를 강화하고, 기업의 규모·특성·위험도에 따라 평가 수준을 달리하는 위협기반 평가방식을 도입해야 한다.

아울러 이번 해킹에 사용된 악성코드(BPFDoor 계열)에 대한 정밀 분석과 기술적 대응책 마련도 시급하다. 이 악성코드는 고도화된 침투와 은폐 기술을 사용해 기존의 일반적인 보안시스템으로는 탐지가 어렵다. 국가 차원의 분석과 대응 없이는 앞으로 더 큰 피해가 생길 수 있다.

각 기관이나 기업은 형식적이고 기술부서만 참여하는 훈련이 아니라 조직 전체가 체계적으로 참여하는 실질적인 사이버 위기 대응 훈련을 정례화해야 한다. 개인 사용자는 보안의 주체임을 인식하고 스마트폰과 PC에 대해 보안패치 적용, 비밀번호 관리 등 기본적인 보안 수칙을 철저히 지켜 사이버 위협을 효과적으로 차단해야 한다.

정부 민·관 합동조사단은 조사 범위와 활동을 강화해 유출된 정보의 유형, 실제 악용 가능성, 침해 경로 및 사고 원인을 신속하고 명확하게 규명해야 한다. 조사 결과를 단계적으로 투명하게 공개해 국민의 불안과 사회적 혼란을 최소화해야 한다.

※ 외부 필진 기고는 본지의 편집 방향과 다를 수 있습니다.

송종석 영남이공대 사이버보안과 초빙교수·육군발전자문위원

with the Korea JoongAng Daily

To write comments, please log in to one of the accounts.

Standards Board Policy (0/250자)