軍비화폰 5700대 SKT유심 다 바꾼다…사이버방호태세도 격상

국방부는 27일 국회 국방위원회 강대식 국민의힘 의원에 제출한 답변 자료에서 “군 기관 명의의 ‘고도 보안 통신단말기(비화폰)’는 총 5700여대이며 전량 SKT 회선”이라며 “SKT와 협조해 6월까지 비화폰의 유심을 모두 교체할 예정”이라고 밝혔다. 국방부는 이어 1차적으로 군 장성급과 작전·정보 부대 지휘관 등 주요 직위자의 비화폰 1500여대 유심 교체를 완료했다고 설명했다. 나머지 약 4200대는 2~4차에 걸쳐 내달까지 순차적으로 교체를 완료한다는 계획이다.

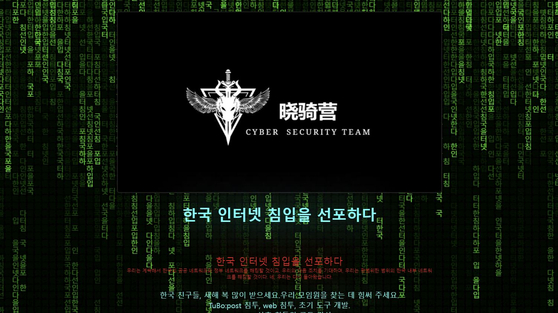

SKT는 지난달부터 약 2500만명 가입자 중 희망자 전원에 대해 유심 교체를 추진 중인데, 물량이 충분치 않아 속도는 더딘 상태다. 보안이 생명인 군 당국의 비화폰도 이런 ‘유심 대란’의 영향을 받고 있는 셈이다. 이번 사태를 두고 IT전문가들 사이에서 “특정 국가 차원의 사이버 공격”이란 말이 나오는 가운데 군 당국이 고급 군사 정보가 오갈 수 있는 군 수뇌부의 비화폰부터 우선 조치하기로 판단했다는 뜻도 된다.

합참의장을 포함해 군 지휘부가 주로 쓰는 비화폰이 유심 복제나 대포폰 개통 등의 대상이 될 경우 심각한 군사기밀 유출로 이어질 수 있다. 유심 교체 우선 대상에는 육·해·공군과 한·미 연합사령부·국군사이버사령부·국군방첩사령부·국군드론사령부·국군심리전단 등의 주요 직위자가 포함됐다. 사실상 전군이 이번 사태에 영향을 받았다는 이야기다.

국방부 관계자는 “비화폰은 유심정보를 사용하지 않고 보안앱 및 암호장비(암호키) 등의 별도 인증절차를 거쳐 사용하고 있어 SKT 해킹 사고로 인한 피해가 발생할 가능성은 작은 것으로 검토했다”고 덧붙였다.

다만 이번 해킹에 활용된 ‘BPFDoor’ 계열 악성코드는 다양한 형태의 변종으로 진화할 수 있다고 전문가들은 우려한다. 아직 파악하지 못한 기능이 있을 수 있다는 얘기다. 이에 따라 군 당국은 비화폰 관련 서버의 해킹 피해 여부도 점검할 예정이다.

국방부는 군의 정보 작전 방호 태세인 CPCON 단계도 이달 중순 Ⅳ급에서 Ⅲ급으로 격상했다. CPCON은 위협 수준에 따라 5단계로 나뉘는데, 이번 사태 이후 ‘증가된 위험’(Ⅳ급)에서 ‘특정한 공격 위험’(Ⅲ급) 상태로 대비 태세를 강화했다. 이번 해킹 사태가 대선을 앞두고 일어났다는 점도 고려한 조치라고 국방부 관계자는 덧붙였다.

군이 사용하는 물량 중 비화폰이 아닌 일반 업무용 휴대전화의 경우 총 2370대 가운데 SKT 사용 단말은 285대(12.0%), KT 회선은 2085대(88.0%)라고 한다. 국방부는 업무용 역시 유심 교체를 추진한다는 방침이다.

정부 민관합동조사단 등에 따르면 SKT는 지난달 18일 유심 정보가 보관된 홈가입자서버(HSS)에서 가입자 전화번호와 가입자식별번호(IMSI) 등 총 4종 최대 9GB의 정보가 유출된 사실을 처음 인지했다. 해커들은 SKT 유심 서버에 2022년 6월 처음 침입했는데, 침투 사실을 장기간 은닉할 정도로 치밀했다. 이런 ‘잠입’의 목적이 군 기밀 등 민감 정보 탈취에 있을 가능성도 배제할 수 없는 대목이다.

특히 침투에 사용된 악성코드 4종은 중국 해커 집단이 주로 쓰는 것으로 알려져 있고, 이미 오픈 소스화해 북한 등 다른 세력이 변종을 활용할 수도 있다고 한다. “국가 대 국가의 사이버공격이 의심된다”는 의견이 전문가들 사이에서 나오는 것도 이 때문이다.

강대식 의원은 “이번 사태는 개인정보 유출 피해 뿐 아니라 국가 안보를 정면으로 위협할 수 있는 중대 사안”이라며 “군의 비화폰이 구조적으로 일정 수준의 보안을 갖췄다고 하더라도 최근 해킹 수법은 전혀 예측 불가능한 방식으로 진화하고 있기 때문에 국방부는 전면적 보안 점검과 더불어 유심 교체 작업을 조속히 마무리해야 한다”고 짚었다.

이유정.이근평([email protected])

with the Korea JoongAng Daily

To write comments, please log in to one of the accounts.

Standards Board Policy (0/250자)