"클릭 세 번이면, 내 스마트폰 통제 권한이 모두 해커에게 넘어갑니다."

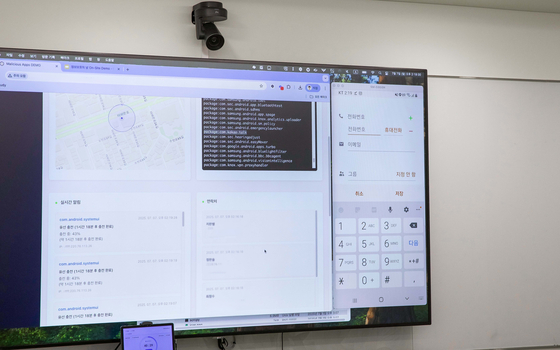

지난 7일 서울 강남구 토스 본사에서 열린 해킹 시연회. 이 회사 지한별 보안연구원이 미끼 문자(스미싱)로 악성 앱이 설치되는 과정을 시연했다. 택배 회사 알림으로 위장한 메시지를 열고 웹페이지 주소를 클릭하자, 앱 설치 화면으로 전환됐다. 설치를 누르고 앱 사용 권한을 승인한 순간, 해커 PC 화면에서 피해자의 스마트폰 화면이 뜨고 실시간으로 연동됐다. 문자 수신부터 설치까지 걸린 시간은 약 45초. 이제 해커는 악성 앱의 원격 조종 기능을 활용해 피해자 스마트폰을 마음대로 제어할 수 있게 됐다. 피해자가 해킹 피해를 인지하기도 어렵다. 휴대폰 화면이 꺼져 있어도 악성 앱은 계속 실행되고 있어서다.

무슨 일이야

뜸 들이기로, 더 큰 피해

해커는 주거래 은행을 사칭해 피해자에게 저금리 대출, 고금리 적금 관련 문자를 보낸다. 은행 앱으로 위장한 악성 앱을 설치하도록 유도하는 것. 이렇게 피해자의 계좌 비밀번호, 일회용 인증번호(OTP) 등이 새나간다. 최정수 토스 보안연구원은 "스마트폰에 국민연금가입증명서 등 민감 정보가 저장돼 있다면, 해커는 이를 활용해 곧장 피해자 명의로 대출받을 수도 있다"고 경고했다.

더 알아보면

이게 왜 중요해

세계 3대 해킹 대회에서 우승한 화이트 해커(해커의 공격 패턴을 파악해 방어 앱을 개발하는 해커) 출신인 이종호 토스 보안팀 리더는 "보안 앱은 악성 앱의 진화 속도를 따라잡긴 어렵다"며 "가장 좋은 해킹 방지법은 어떤 경우든 앱 설치를 하지 않는 것"이라고 말했다.

더중앙플러스 : 팩플

더 자세한 기사 내용이 궁금하시다면, 기사 링크를 복사해 주소창에 붙여넣으세요.

IT강국은 왜 해킹 호구됐나…한국 뒤흔든 ‘APT 부대’ 정체

https://www.joongang.co.kr/article/25339524

“지금부터 48시간 공격한다” 토스를 해킹한 토스의 해커

https://www.joongang.co.kr/article/25204000

IT강국은 왜 해킹 호구됐나…한국 뒤흔든 ‘APT 부대’ 정체

https://www.joongang.co.kr/article/25339524

“지금부터 48시간 공격한다” 토스를 해킹한 토스의 해커

https://www.joongang.co.kr/article/25204000

오현우([email protected])